Article rédigé par notre collaborateur Cyril VILA, chef de projet Microsoft 365.

Au fil du temps, des personnes extérieures à l’entreprise sont invitées à travailler sur des contenus de l’entreprise à travers des équipes Teams ou encore des sites SharePoint. Ces invités s’accumulent dans l’Azure AD et ne disparaissent jamais. Dans cet article, nous verrons comment mettre en place les bonnes pratiques en matière de comptes invités afin d’obtenir une gouvernance toujours plus saine de votre tenant Microsoft 365.

Nous terminerons cet article en évoquant les nouveautés en matière d’accès externe qui arriveront d’ici quelques semaines.

Entrons directement dans le vif du sujet avec les bonnes pratiques concernant la gestion des comptes invités sur votre tenant Microsoft 365.

Définir la provenance des invités

Dans l’administration de l’Azure AD, il est possible d’agir sur la provenance des invités avec 4 niveaux de paramétrage possibles :

- Autoriser les invités à venir de n’importe quel domaine. (Par défaut)

- Autoriser les invités à venir de domaines sélectionnés (une liste blanche). Par exemple, vous autorisez un fournisseur ou un partenaire en particulier.

- Bloquer les invités des domaines sélectionnés (une liste noire).

- Bloquer tous les domaines extérieurs sans exception.

La stratégie que vous mettez en place n’est pas rétroactive et ne s’appliquera donc pas sur les invités déjà présents sur votre tenant Microsoft 365. Pour appliquer les paramétrages sur les invités non désirés, il faudra alors procéder par PowerShell pour parcourir les invités et les supprimer le cas échéant.

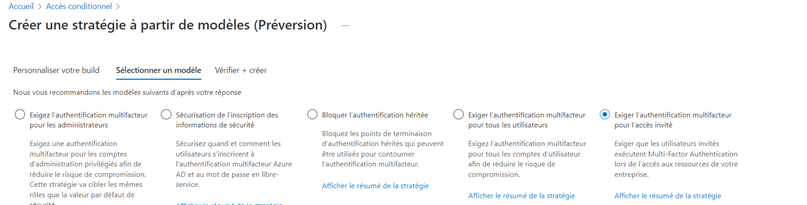

L’authentification multi facteur pour vos invités

L’authentification Multi facteur se généralise dans tous les domaines de notre société (Banque, Assurance, Santé etc…), nous nous en rendons compte au quotidien. De la même façon, il est nécessaire de sécuriser l’accès de votre tenant aux comptes invités. Mais pourquoi ? Il est important de préciser que les invités peuvent avoir accès à des informations confidentielles dans les discussions Teams et les conversations de canal ou encore dans les documents dans SharePoint ou OneDrive.

Il est donc possible avant que les comptes invités accèdent à votre tenant, de leur appliquer l’authentification multi facteur (MFA). C’est votre tenant qui décide si le MFA s’applique, même si l’invité peut se connecter à son propre tenant à l’aide d’un simple nom d’utilisateur et d’un mot de passe.

Pour mettre en place ce comportement, il s’agit de créer une stratégie d’accès conditionnel en se basant sur un modèle que Microsoft a déjà pré paramétré pour vous (voir l’image ci-dessous).

Bloquer les équipes sensibles

Certaines équipes ne devraient en aucun cas pouvoir être partagées avec des personnes invitées. Une manière simple d’empêcher les invités de rejoindre ce type d’équipes est de bloquer l’accès des invités avec une étiquette de confidentialité. Les étiquettes de confidentialité peuvent appliquer des paramètres de gestion à des conteneurs tels que des équipes Teams par exemple. L’un de ces paramètres bloque l’accès invité (Cf image ci-dessous).

Il est donc possible de configurer une étiquette de confidentialité pour que les propriétaires d’équipes Teams ne puissent pas ajouter de personnes extérieures à l’organisation.

Cependant, il faut préciser que les étiquettes peuvent être gérées par les propriétaires d’équipes et donc en finalité, elles peuvent être supprimées. Il s’agit donc ici d’être vigilant avec ces équipes et de vérifier régulièrement l’application de ce paramétrage.

Si jamais vous vouliez ne pas avoir de doute sur l’ouverture à l’extérieur du contenu d’une équipe, il est alors possible via PowerShell, de paramétrer le groupe Microsoft 365 associé à l’équipe de la même façon que l’étiquette le fait, mais cette fois ci le propriétaire ne pourra pas l’enlever.

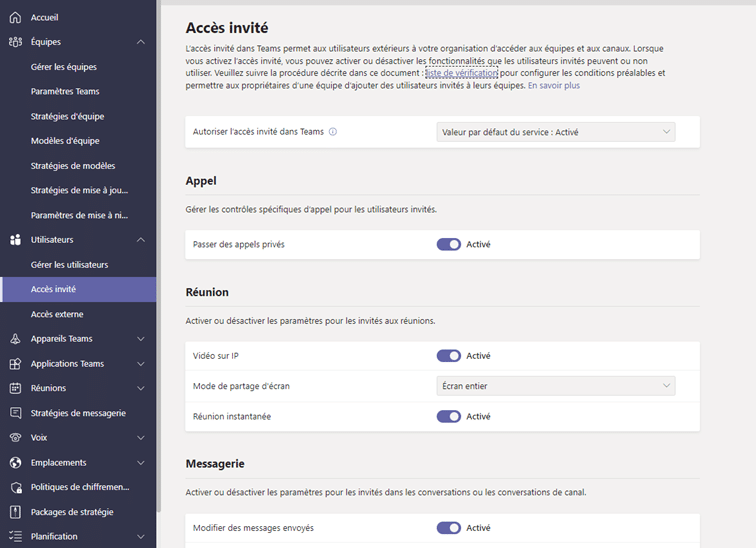

Maîtriser les actions des invités

Certains paramétrages dans l’administration Teams permettent de contrôler les actions rendues possibles aux utilisateurs invités.

Par exemple, souhaitez-vous que les invités puissent discuter avec les utilisateurs de votre entreprise (conversation 1 – 1) ou les limiter aux conversations de canal ? Autorisez-vous les invités à modifier leurs propres messages envoyés ? Peuvent-ils supprimer des messages et des chats ? Il est donc possible de maitriser le comportement des utilisateurs invités sur votre tenant.

Le futur des comptes invités

Microsoft a annoncé fin février l’arrivée imminente des canaux partagés dans Teams, il s’agira donc du troisième type de canal possible avec les canaux standards et les canaux privés. Les canaux partagés vont selon Microsoft permettre aux utilisateurs de collaborer de manière transparente avec des partenaires externes au-delà des limites d’une équipe.

La grande différence par rapport à une invitation d’un compte externe en tant qu’invité est qu’une fois ajouté à un canal partagé, l’utilisateur externe peut accéder au canal directement depuis son propre compte Teams sans avoir à changer d’organisation. En d’autres termes, le nouveau mécanisme permet aux utilisateurs de rester connectés à leur tenant d’origine pendant qu’ils interagissent avec d’autres tenants via les canaux partagés.

Les membres externes n’ont donc plus besoin de comptes invités dans le tenant hôte du canal pour accéder au canal. Au lieu de cela, les canaux partagés dépendent d’un mécanisme différent appelé Azure B2B Direct Connect.

En conclusion

Les comptes invités continueront d’exister au sein de Teams et d’autres applications Microsoft 365. Il sera toujours utile d’être invité dans une autre organisation afin d’avoir accès à un périmètre de ressources plus large qu’une seule équipe Teams. Cependant, il est fort probable que le nombre de comptes invités diminue avec le temps. C’est une bonne chose car cela évitera la multiplication des comptes invités, qui pour beaucoup deviennent inutiles peu de temps après leur création.