Vous avez entendu parler de la philosophie DevSecOps et vous souhaitez la mettre en place dans vos projets ?Cet article vous présentera différents outils DevSecOps, avec leurs avantages et inconvénients, ainsi que les recommandations de Qim info !

Pourquoi faire du DevSecOps ?

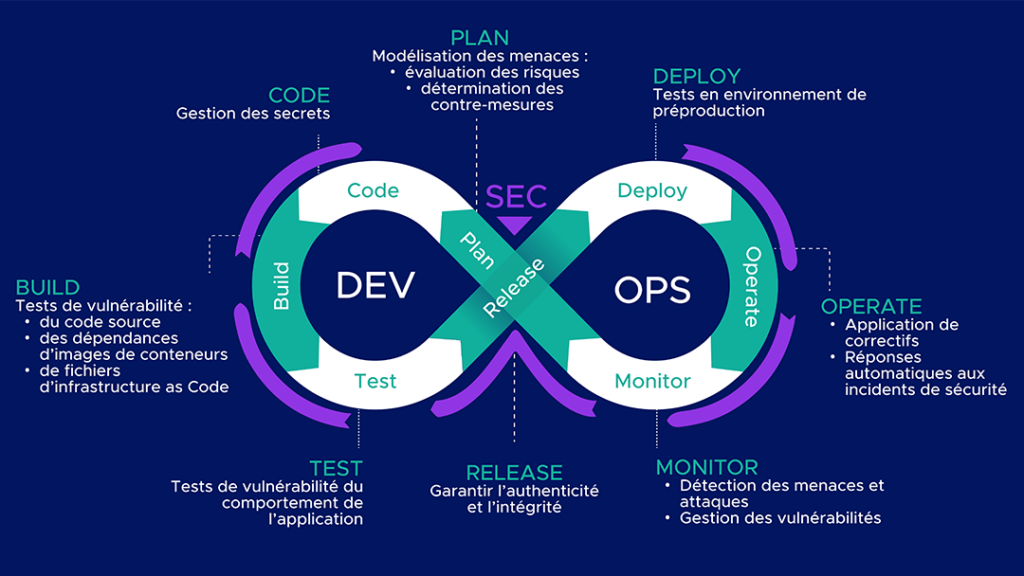

Avant de rentrer dans le vif du sujet, un petit rappel sur le DevSecOps.

L’approche DevSecOps vise à renforcer la sécurité en l’incluant à chaque étape du cycle de vie du développement logiciel.C’est une évolution du DevOps qui amène de nombreux avantages. Elle permet de diminuer le nombre de vulnérabilités mais également leur temps de détection, et par conséquent de diminuer le temps de remédiation. Cela permet de mieux maitriser les coûts, mais aussi la progression des projets.

La mise en place et l’adoption d’une démarche DevSecOps efficace, s’accompagne de nombreux outils. Nous allons voir ensemble quels sont les outils utiles.

C'est quoi un DevSecOps tools ?

Un outil DevSecOps est un dispositif ou moyen facilitant la mise en œuvre de l’approche DevSecOps. Ces outils peuvent être des logiciels ou des plateformes. Ils sont mis à la disposition des équipes de développement, de sécurité ou d’exploitation pour augmenter leur efficacité et améliorer l’intégration de la sécurité au fil des projets.

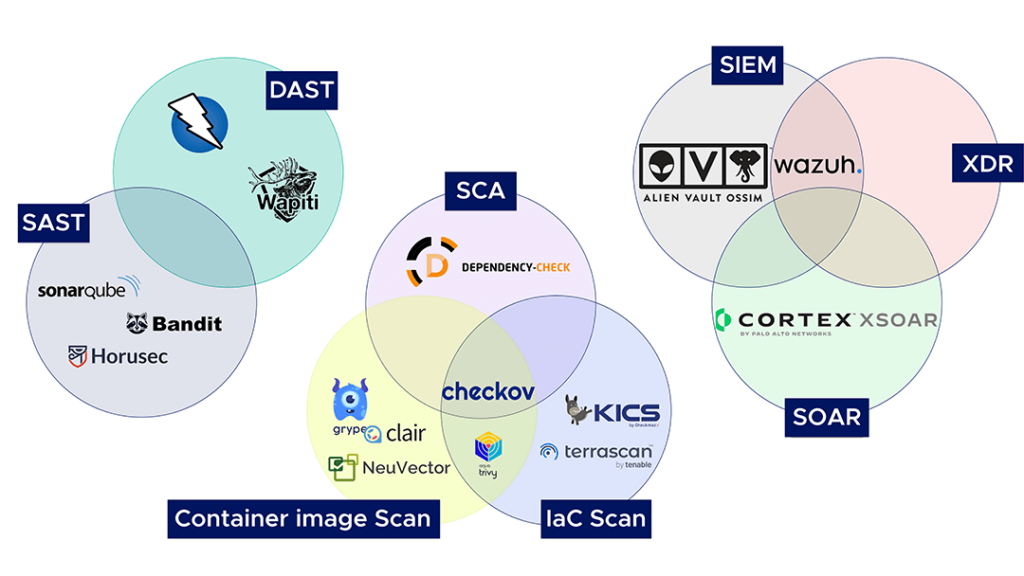

Toutes ces actions peuvent être réalisées à l’aide d’un ou plusieurs outils. Pas de panique ! Tous ces acronymes seront détaillés dans la suite.

Quels sont les différents types d'outils DevSecOps ?

- Analyse de la composition logicielle (SCA, Software Composition Analysis)

Les outils de SCA analysent les composants tiers du code tels que les dépendances directes et indirectes. Ils permettent à la fois d’obtenir des informations sur les licences afin de gérer leur conformité, et d’identifier les composants ayant des vulnérabilités. Certains outils de SCA permettent de générer des fichiers appelés SBOM (Software Bill of Material) qui recensent tous les composants tiers et open source intégrés au code pour permettre leur traçabilité. - Tests statiques de sécurité des applications (SAST, Static Application Security Testing)

Les outils de SAST permettent l’identification de vulnérabilités dans le code source. Ces tests sont effectués sans exécution de l’application. Des erreurs telles que des secrets codés en dur ou des algorithmes de chiffrement trop faibles sont mises en lumière. Les résultats de ces tests procurent les emplacements précis (fichiers et lignes) des potentielles vulnérabilités. - Tests dynamiques de sécurité des applications (DAST, Dynamic Application Security Testing)

Les DAST permettent l’analyse du comportement de l’application en fonctionnement. Pour cela, des requêtes sont envoyées à l’application et les réponses sont étudiées à la recherche de vulnérabilités. Des failles telles que le Cross-Site Scripting (XSS) ou encore les Injection SQL peuvent ainsi être détectées, cependant leurs sources ne sont pas précisément identifiées. Les DAST sont habituellement effectués après les SAST car ils nécessitent d’avoir une application fonctionnelle. - Tests interactifs de sécurité des applications (IAST, Interactive Application Security Testing)

Les IAST sont des tests hybrides entre SAST et DAST. Ils fonctionnent grâce à des agents dans l’environnement d’exécution de l’application, qui analysent les problèmes de sécurité en fonctionnement. Ils détectent des failles similaires à celles détectées par les DAST et sont capables de retourner l’emplacement de la vulnérabilité dans le code source comme les SAST. Ils nécessitent cependant d’être adaptés selon le langage de programmation et ne sont pas capables de détecter toutes les vulnérabilités car ils ne surveillent pas le code dans son intégralité. - Scanner d’images de conteneurs

Un conteneur est créé à partir d’une image, composée de plusieurs couches dont l’image de base. Il est donc important de s’assurer qu’elle provient d’un registre fiable et vérifier les vulnérabilités qu’elle contient. Il existe pour cela des scanners permettant d’identifier les vulnérabilités contenues dans les images et pouvant fournir des suggestions de versions d’images contenant moins de vulnérabilités. - Scanner de fichiers de configuration d’Infrastructure as Code

Dans le cas d’Infrastructure as Code (IaC), scanner les fichiers de configuration peut permettre d’identifier des vulnérabilités telles qu’une mauvaise gestion des accès aux instances et configurations réseaux ou l’exposition de données sensibles. - Solution de gestion des informations et des évènements de sécurité (SIEM, Security Information and Event Management)

Une SIEM collecte et agrège les données de différents journaux d’évènements. Par la suite, ces éléments sont mis en corrélation afin d’identifier et de hiérarchiser les activités suspectes et les menaces. Lors de leur détection, des alertes sont émises, permettant de diminuer le temps moyen de détection (MTTD). Une SIEM génère également de nombreux tableaux de bord permettant d’avoir une vue générale de l’activité du système. - Détection et réponse étendue (XDR, Extended Detection & Response)

Une solution XDR est un outil de surveillance multicouche concernant aussi bien les endpoints que les pare-feu, serveurs ou bien les workload cloud. Elle permet la collecte et l’analyse de données, qu’elle utilise pour détecter et répondre aux menaces. - Security Orchestration, Automation and Response (SOAR)

Une solution SOAR a pour objectif principal de détecter et de bloquer les attaques. Pour cela, elle a des fonctions d’orchestration d’outils, mais également d’automatisation de tâches grâce à des playbooks qui déclenchent des réponses automatisées. Cette plateforme permet de centraliser la gestion des incidents de sécurité, et peut être alimentée des données d’une SIEM.

Top 7 des meilleurs outils DevSecOps

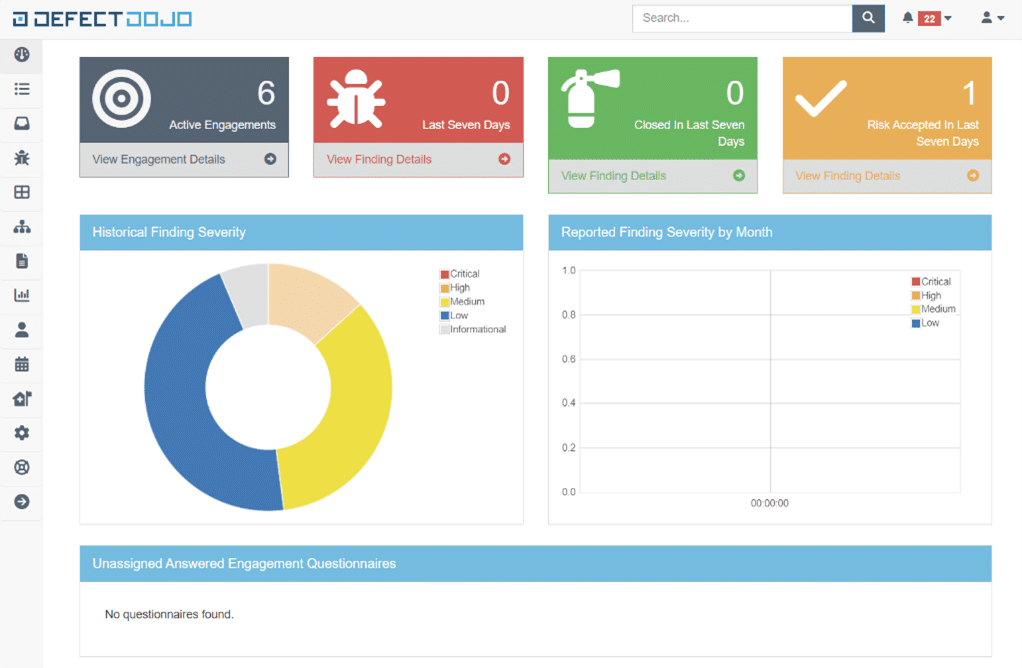

1. DefectDojo

DefectDojo est un outil de gestion des vulnérabilités.

C’est une plateforme qui permet d’agréger les rapports de différents outils de sécurité pour centraliser leurs vulnérabilités.

Elle peut être auto-hébergée ou disponible en tant que SaaS. Dans le cadre de ce comparatif, nous avons testé la plateforme de démonstration disponible en ligne.

Pour qui ?

Les entreprises souhaitant sécuriser leurs systèmes à grande échelle et étant prête à embaucher une personne responsable de DefectDojo.

Pros

- Centralise les vulnérabilités et leur gestion : permet de lister et de gérer toutes les vulnérabilités venant de différents tests sur divers produits.

- Les dashboards personnalisables pour suivre l’évolution de la sécurité.

- Les possibilités d’intégration : de très nombreux outils connus de SAST, DAST, scan d’infrastructure tels que Checkmarx, SonarQube ou encore Trivy.

- Son API pour fournir les rapports des tests à DefectDojo et obtenir des informations depuis l’extérieur de la plateforme.

Cons

- Une courbe d’apprentissage abrupte. Les informations contenues dans la plateforme et les possibilités de configurations sont nombreuses. La prise en main nécessitera du temps et aura besoin d’être progressive pour ne pas décourager les nouveaux utilisateurs. Pensez à intégrer petit à petit les produits en commençant par les plus critiques.

- Le prix de l’offre Dojo Pro.

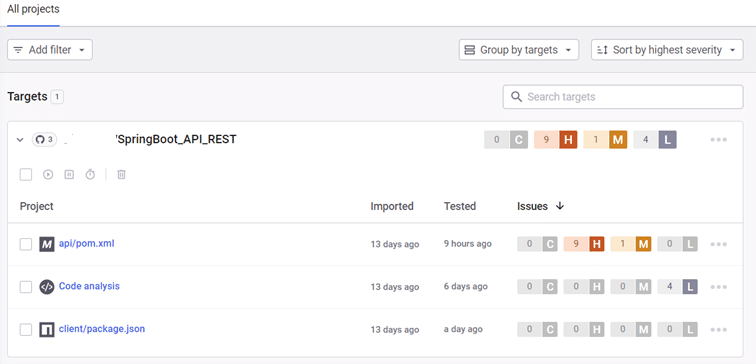

2. Snyk

Snyk a plusieurs produits :

- Snyk Code (SAST)

- Snyk Open Source (SCA)

- Snyk Container

- Snyk Infrastructure as Code

- Synk App Risk ASPM

Snyk s’intègre à des pipelines CI/CD, mais également à des IDE et à des registres de conteneurs.

Dans le cadre de ce comparatif, nous avons testé la version gratuite de Snyk avec son application Web et son extension pour VS Code.

Pour qui ? Les entreprises recherchant un outil pluridisciplinaire et ayant d’ores et déjà des compétences en sécurité.

Pros

- Sa facilité d’intégration dans un IDE : facile à installer, user-friendly, possibilité de choisir les modules de test et le niveau de sévérité des vulnérabilités à afficher.

- Son application Web : pour avoir une vue d’ensemble des projets, ouvrir des pull request dans Github, ou encore gérer l’organisation et ses membres.

Cons

- Les suggestions de remédiation. Dans nos tests, beaucoup étaient absentes ou comportaient des exemples n’ayant aucun rapport avec le code analysé. Cela peut frustrer et faire perdre beaucoup de temps aux développeurs.

- Le temps d’analyse. Dans l’IDE il est impossible de cibler les fichiers à analyser. Pour des projets conséquents, l’analyse est donc longue et ralentit les développeurs.

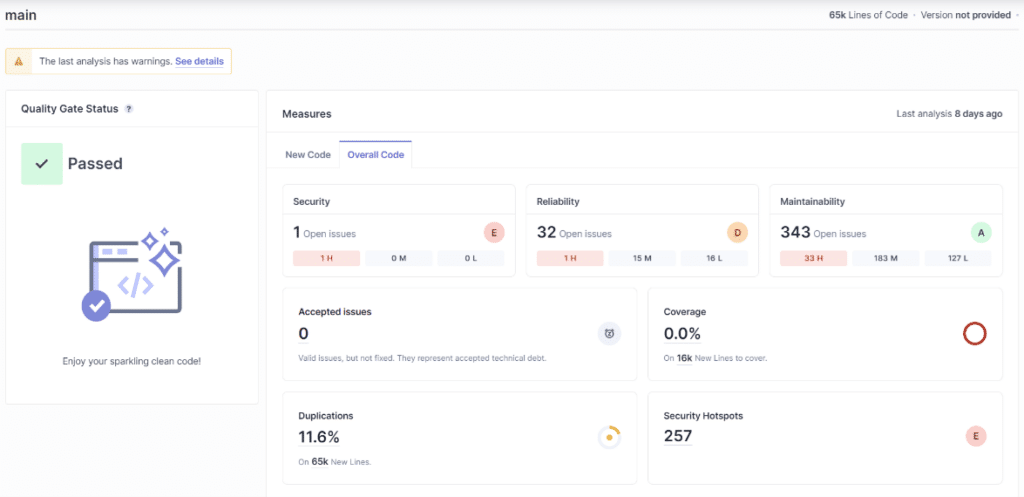

3. SonarQube

SonarQube est un outil de qualité de code qui effectue des tests statiques (SAST) pour de multiples langages.

C’est un outil qui s’intègre dans des pipelines CI/CD.

Dans le cadre de ce comparatif, nous avons testé la version Community de SonarQube.

Pour qui ? Les entreprises n’avant pas de connaissances en sécurité mais souhaitant malgré tout améliorer la sécurité de leurs projets.

Pros

- L’interface graphique. Elle est parfaitement compréhensible malgré ses nombreux critères et configurations.

- La gestion des problèmes. Il est possible de les assigner à des personnes, de gérer le cycle de vie (accepté, faux positif, confirmé, réparé), et de leur assigner des tags personnalisés.

- Les Quality Gates. Elles permettent de définir un niveau de qualité minimum pour les projets. Les résultats des tests sont comparés aux critères prédéfinis, validant ou rejetant le projet.

- Les suggestions de remédiation précises et adaptées au projet.

Cons

- Le prix. Il change selon la version et le nombre de ligne de code à analyser et peut être très élevé.

- L’intégration qui peut donner du fil à retordre à cause d’instructions incorrectes dans les documentations, et du manque de clarté des messages d’erreur.

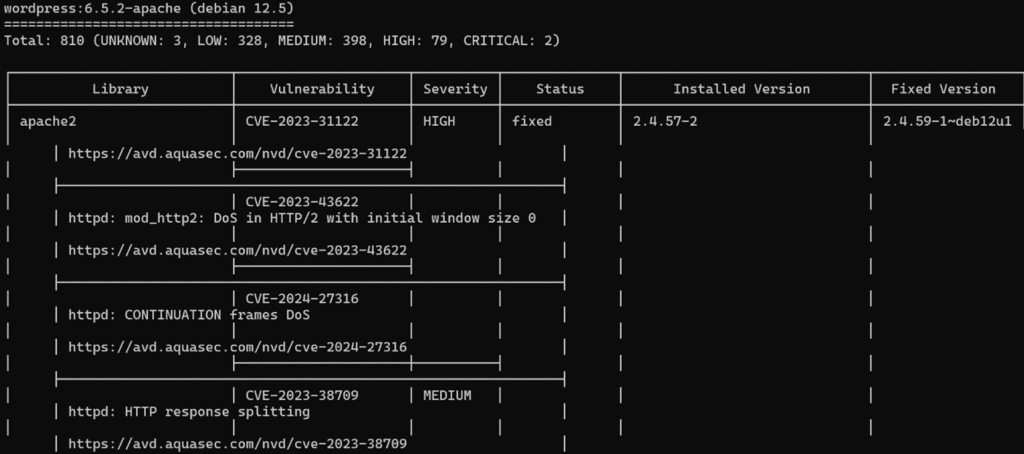

4. Trivy

Trivy est un scanner de vulnérabilités notamment pour les conteneurs et les fichiers de configuration d’Infrastructure as Code.

L’installation et l’utilisation de Trivy se font via des lignes de commandes.

Pour le scan d’images : trivy i [nom de l’image]

Pour le scan de fichiers de configuration d’IaC : trivy config [IaC directory]

Après le scan, le nombre total des vulnérabilités et leur classement par sévérité sont donnés.

Dans le cadre de ce comparatif, nous avons testé Trivy sur Debian 12.5.0 en scannant différentes images ainsi que des Dockerfile.

Pour qui ? Toutes les entreprises utilisant des conteneurs et l’IaC.

Pros

- Sa simplicité d’utilisation. Une seule ligne de commande simple est nécessaire et il est possible d’ajouter des paramètres pour par exemple filtrer par sévérité.

- Le scan est très rapide.

- Les liens vers des pages de la base de données de vulnérabilités d’Aqua Security. Elle contient à la fois des pages pour les CVE mais aussi sur de mauvaises configurations.

Cons

- L’absence d’interface graphique qui peut freiner certains utilisateurs

- Le manque de suggestions de remédiation ou de réduction des vulnérabilités.

5. Zed Attack Proxy (ZAP)

ZAP est un outil open source et gratuit permettant d’effectuer des tests dynamiques (DAST) sur des applications Web.

Dans le cadre de ce comparatif, nous avons testé ZAP pour Windows avec des scans automatiques et manuels.

Pour qui ? Les entreprises souhaitant vérifier la sécurité de leurs applications web en fonctionnement.

Pros

- La facilité de prise en main : l’installation et le lancement de scans automatiques sont très simples.

- L’édition de rapports personnalisables.

- La fonctionnalité Heads Up Display (HUD) qui permet d’effectuer des scans et de visualiser les alertes tout en interagissant avec le site à tester dans le navigateur.

Cons

- La courbe d’apprentissage élevée. Même si la prise en main est rapide, les fonctionnalités et configurations sont nombreuses. Il faudra du temps pour lire les documentations et effectuer des tests afin d’optimiser son utilisation.

- L’interface de l’application qui n’est pas très user-friendly.

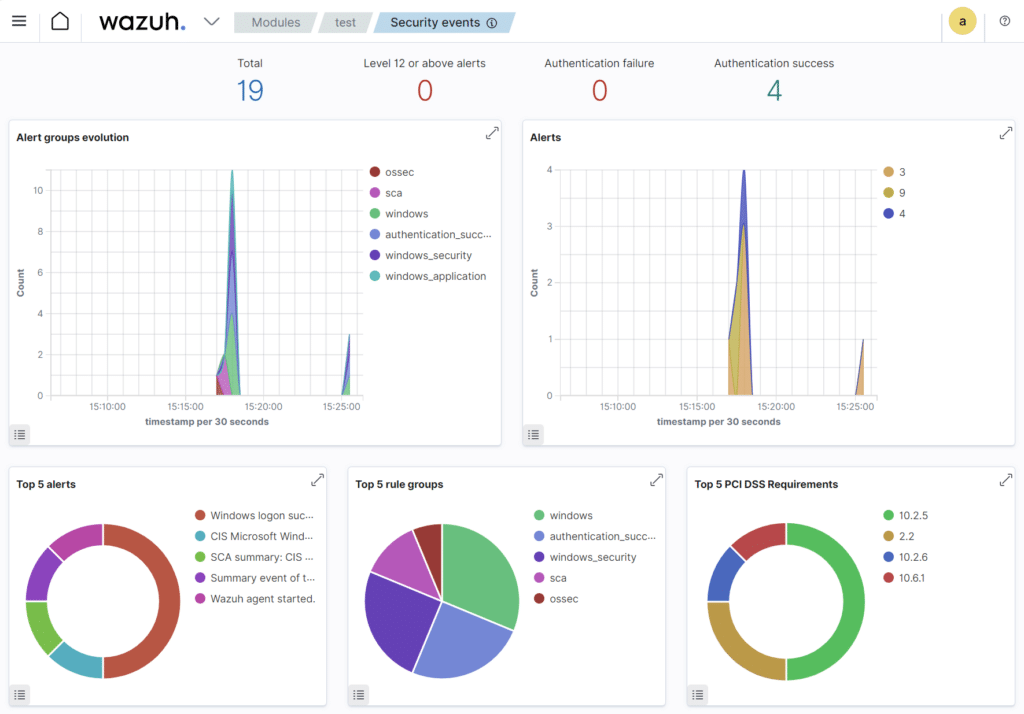

6. Wazuh

Wazuh est une plateforme qui a un rôle de SIEM et de XDR. Elle est open source et gratuite et a une version Cloud payante. Dans le cadre de ce comparatif, nous avons installé les composants principaux (Wazuh indexer, Wazuh server, Wazuh dashboard) sur une VM Ubuntu 22.04.4 et un agent Wazuh sur une machine Windows.

Pour qui ? Les entreprises souhaitant commencer à surveiller la sécurité de leurs systèmes.

Pros

- L’existence d’agents pour de nombreux systèmes (Linux, Windows MacOs, Solaris, AIX, HP-UX) permettant de surveiller une infrastructure hétérogène.

- La facilité de mise en place : l’installation est rapide, de même que sa prise en main qui demande peu d’efforts.

Cons

- Le module « Vulnerability Detector » désactivé par défaut.

- Certaines configurations ne peuvent pas s’effectuer depuis l’interface et nécessitent de modifier des fichiers de configurations sur la machine hébergeant les composants centraux.

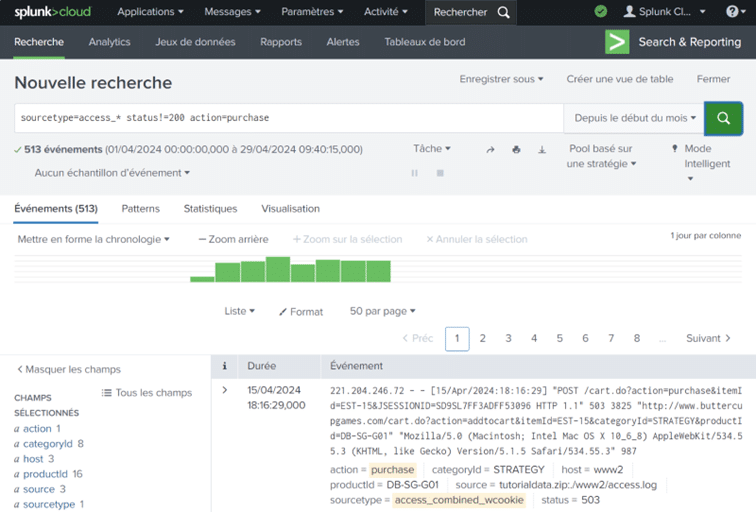

7. Splunk

Splunk est une plateforme qui a un rôle de SIEM et de SOAR. Dans le cadre de ce comparatif, nous avons testé l’essai à Splunk Cloud.

Pour qui ? Les entreprises ayant des besoins spécifiques et étant prêtes à investir dans la sécurité.

Pros

- Les nombreuses possibilités pour intégrer d’autres outils à Splunk, pour par exemple lui fournir des données.

- La normalisation des données. Passer d’une ligne de log à un tableau de champs/valeurs améliore la compréhension et le traitement.

- La recherche et le traitement des données. Il est possible d’isoler plusieurs centaines de lignes de logs et de facilement obtenir des statistiques à propos de celles-ci

Cons

- Sa prise en main. Des tutoriels sont fournis par Splunk, mais il faut du temps pour comprendre et tester les multiples fonctionnalités.

- Le prix. Il existe 4 possibilités de tarification : workload, ingest, entity, activity-based. Il est donc nécessaire de bien évaluer ses besoins pour choisir le type de tarification.

Un panorama d'outils DevSecOps Open Source

Comment Qim info peut vous accompagner dans la mise en place d’outils DevSecOps ?

Grâce à son expérience interne, le département Cloud & DevOps Solutions de Qim info peut vous aider dans le choix et la mise en place d’outils DevSecOps.

Des missions de conseil peuvent être réalisées si vous découvrez ou voulez en savoir plus sur le DevSecOps et ses outils. Des ateliers peuvent permettre d’échanger pour trouver la solution la plus adaptée à vos besoins. Selon vos activités, vos besoins et contraintes, Qim info pourra vous recommander des outils permettant d’augmenter la sécurité de vos projets.

En plus de cette activité, Qim info peut également vous accompagner dans la mise en œuvre et la configuration d’outils DevSecOps.

Conclusion

Il existe de nombreux outils de différents types permettant de faciliter la mise en œuvre de l’approche DevSecOps.

L’important est donc de choisir des outils répondant à vos objectifs tout en étant adaptés à vos processus de travail. Veillez également à laisser du temps à vos équipes et à les former pour qu’elles adoptent pleinement ces nouveaux outils.