Sie haben von der DevSecOps-Philosophie gehört und möchten sie in Ihren Projekten umsetzen? Dieser Artikel stellt Ihnen verschiedene DevSecOps-Tools mit ihren Vor- und Nachteilen sowie die Empfehlungen von Qim info vor!

Warum DevSecOps?

Bevor wir zum eigentlichen Thema kommen, ein kurzer Rückblick auf DevSecOps.

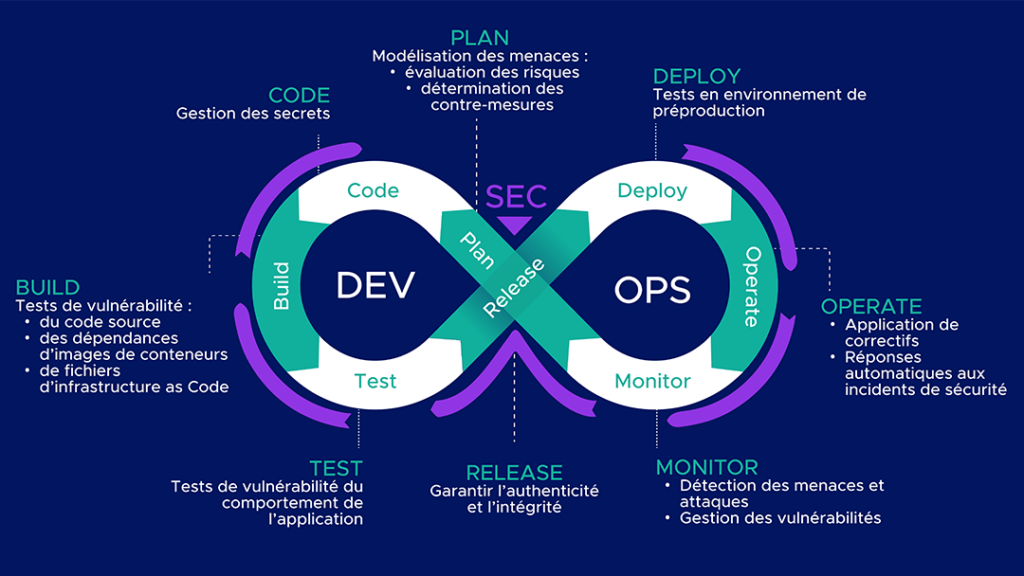

Das DevSecOps-Konzept zielt darauf ab, die Sicherheit zu erhöhen, indem es sie in jede Phase des Lebenszyklus der Softwareentwicklung einbezieht. Es handelt sich um eine Weiterentwicklung von DevOps, die zahlreiche Vorteile mit sich bringt. Sie verringert die Anzahl der Schwachstellen, aber auch die Zeit bis zu deren Entdeckung und der nachfolgenden Behebung. Dies ermöglicht wohl eine bessere Kostenkontrolle, fördert aber auch den Projektfortschritt.

Die Einrichtung und Einführung eines effektiven DevSecOps-Konzepts werden von zahlreichen Werkzeugen begleitet. Schauen wir zusammen, welche Werkzeuge nützlich sind.

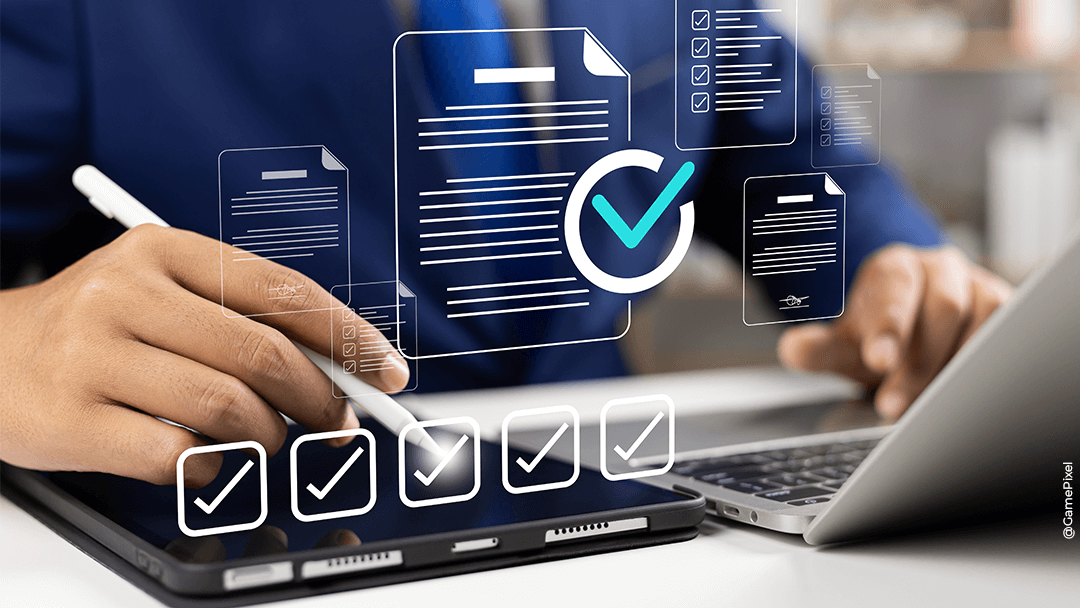

Was ist ein DevSecOps-Tool?

Ein DevSecOps-Tool ist ein Gerät oder Mittel, welches die Umsetzung des DevSecOps-Konzepts erleichtert. Bei diesen Werkzeugen kann es sich um Software oder Plattformen handeln. Diese werden Entwicklungs-, Sicherheits- oder Betriebsteams zur Verfügung gestellt, zwecks Steigerung der Effizienz und Verbesserung der Integration der Sicherheit im Projektverlauf.

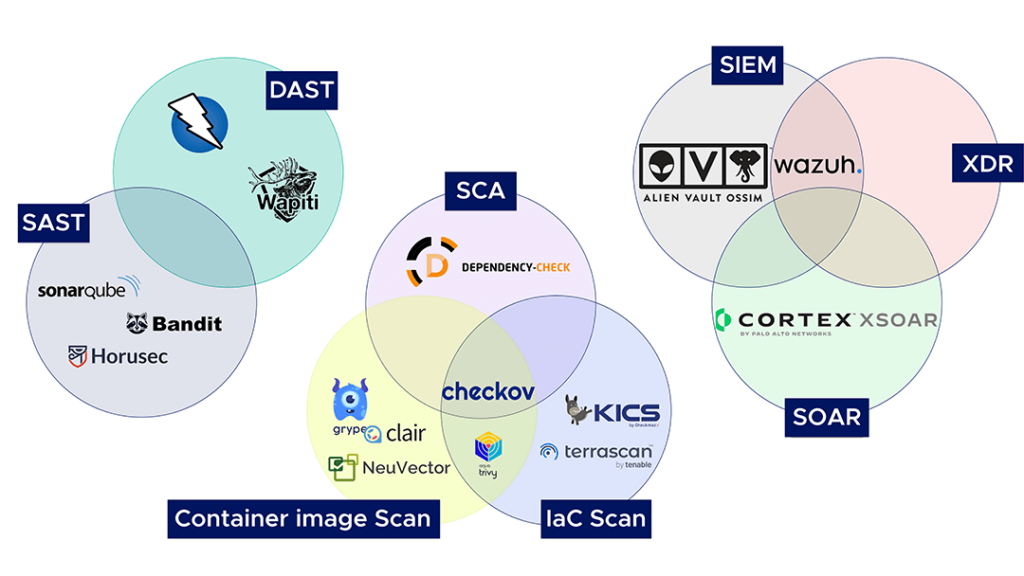

Alle diese Aktionen können mit Hilfe eines oder mehrerer Werkzeuge durchgeführt werden. Keine Panik! Alle diese Akronyme werden im Folgenden näher erläutert.

Welche Arten von DevSecOps-Tools gibt es?

- Analyse der Software-Zusammensetzung (SCA, Software Composition Analysis)

Die SCA-Tools analysieren Drittkomponenten im Code wie etwa direkte und indirekte Abhängigkeiten. Sie können sowohl Informationen über Lizenzen erhalten, zwecks Verwaltung der Konformität, als auch die Identifikation von Komponenten mit Schwachstellen. Um die Rückverfolgbarkeit zu ermöglichen, erlauben einige SCA-Tools die Generierung von Dateien, die als SBOM (Software Bill of Material) bezeichnet werden und alle Komponenten von Drittanbietern und Open-Source-Komponenten auflisten, die in den Code integriert wurden. - Statische Anwendungssicherheitstests (SAST, Static Application Security Testing)

SAST-Tools ermöglichen die Identifizierung von Schwachstellen im Quellcode. Diese Tests werden ohne Ausführung der Anwendung durchgeführt. Fehler wie fest codierte geheime Elemente oder zu schwache Verschlüsselungsalgorithmen werden aufgedeckt. Die Ergebnisse dieser Tests liefern die genauen Orte (Dateien und Zeilen) der potenziellen Schwachstellen. - Dynamic Application Security Testing (DAST)

. DASTs ermöglichen die Analyse des Verhaltens einer Anwendung während des Betriebs. Hierzu werden Anfragen an die Anwendung gesendet und die Antworten auf Schwachstellen untersucht. Schwachstellen wie Cross-Site Scripting (XSS) oder SQL-Injektionen können erkannt werden, wobei deren Quellen aber nicht genau identifiziert werden. DASTs werden normalerweise nach SASTs durchgeführt, da sie eine funktionierende Anwendung erfordern. - Interaktive Anwendungssicherheitstests (IAST, Interactive Application Security Testing)

IASTs sind Hybridtests zwischen SAST und DAST. Sie arbeiten mit Hilfe von Agenten in der Laufzeitumgebung der Anwendung, welche während des Betriebs Sicherheitsprobleme analysieren. Sie erkennen ähnliche Schwachstellen wie die DASTs und können wie die SASTs die Position der Schwachstelle im Quellcode ausgeben. Sie müssen jedoch an die jeweilige Programmiersprache angepasst werden und sind nicht in der Lage, alle Schwachstellen zu erkennen, da sie nicht den gesamten Code überwachen. - Scannen von Containerbildern

Ein Container wird aus einem Bild erstellt, welches aus mehreren Ebenen einschliesslich des Basisbildes besteht. Es gilt daher sicherzustellen, dass es von einem vertrauenswürdigen Register stammt und die darin enthaltenen Schwachstellen zu überprüfen. Es gibt Scanner, welche die in den Bildern enthaltenen Schwachstellen identifizieren und Vorschläge für Bildversionen mit weniger Schwachstellen machen können. - Scannen von Konfigurationsdateien von Infrastructure as Code

Im Falle von Infrastructure as Code (IaC) kann das Scannen von Konfigurationsdateien die Identifizierung von Schwachstellen erlauben, wie z.B. eine unzureichende Zugriffsverwaltung auf Netzwerkinstanzen und -Konfigurationen oder die Exposition sensibler Daten. - SIEM-Lösung (Security Information and Event Management)

Ein SIEM sammelt und aggregiert Daten aus verschiedenen Ereignisprotokollen. Anschliessend werden diese Elemente in Beziehung zueinander gesetzt, um verdächtige Aktivitäten und Bedrohungen zu identifizieren und zu priorisieren. Bei Entdeckung werden Warnungen ausgegeben, die die durchschnittliche Entdeckungszeit (MTTD) verringern. Ein SIEM generiert auch zahlreiche Dashboards, die einen allgemeinen Überblick über die Systemaktivitäten erlauben. - XDR (Extended Detection & Response)

Eine XDR-Lösung ist ein mehrschichtiges Überwachungswerkzeug, das Endpunkte, Firewalls, Server und Cloud Computing umfasst. Sie ermöglicht die Sammlung und Analyse von Daten, welche sie zur Erkennung und Reaktion auf Bedrohungen verwendet. - Security Orchestration, Automation and Response (SOAR)

Das Hauptziel einer SOAR-Lösung ist die Erkennung und die Abwehr von Angriffen. Hierzu verfügt sie über Funktionen zur Orchestrierung von Tools, aber auch zur Automatisierung von Aufgaben durch Playbooks, die automatisierte Antworten auslösen. Diese Plattform ermöglicht die zentrale Verwaltung von Sicherheitszwischenfällen und kann mit Daten aus einem SIEM versorgt werden.

Die Top 7 der besten DevSecOps-Tools

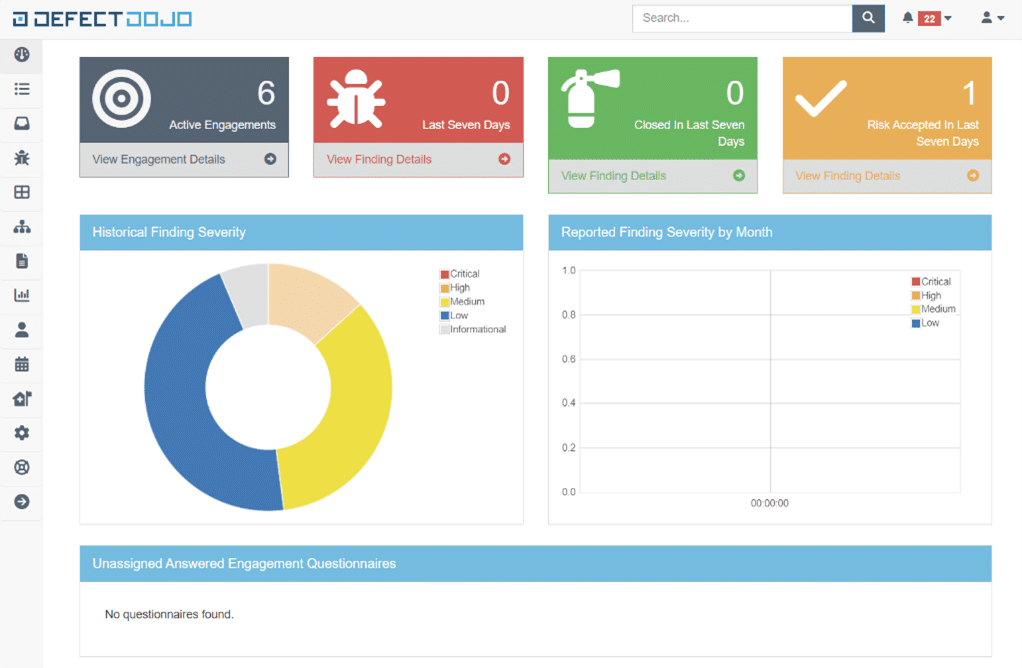

1. DefectDojo

DefectDojo ist ein Management-Tool für Schwachstellen.

Es handelt sich dabei um eine Plattform, die erlaubt, Berichte von verschiedenen Sicherheitstools zusammenzufassen, um deren Schwachstellen zu zentralisieren.

Sie kann selbst gehostet oder als SaaS (Software as a Service) zur Verfügung gestellt werden. Für diesen Vergleich haben wir die online verfügbare Demoplattform getestet.

Für wen?

Unternehmen, die ihre Systeme in grossem Umfang sichern wollen und bereit sind, für DefectDojo einen verantwortlichen Sachbearbeiter einzustellen.

Pros

- Zentralisiert Schwachstellen und deren Verwaltung: Ermöglicht die Auflistung und Verwaltung aller Schwachstellen, die aus verschiedenen Tests an verschiedenen Produkten hervorgehen.

- Anpassbare Dashboards zur Verfolgung der Entwicklung der Sicherheit.

- Integrationsmöglichkeiten: zahlreiche bekannte SAST-, DAST- und Infrastruktur-Scan-Tools wie Checkmarx, SonarQube oder Trivy.

- Seine API, um Testberichte an DefectDojo zu liefern und Informationen von ausserhalb der Plattform zu erhalten.

Cons

- Eine steile Lernkurve. Vielfältige Informationen auf der Plattform und Konfigurationsmöglichkeiten. Die Einarbeitung wird einige Zeit in Anspruch nehmen und muss schrittweise erfolgen, um neue Nutzer nicht zu entmutigen. Achten Sie darauf, die Produkte nach und nach zu integrieren und mit dem kritischsten Produkt zu beginnen.

- Der Preis für das Dojo Pro Angebot.

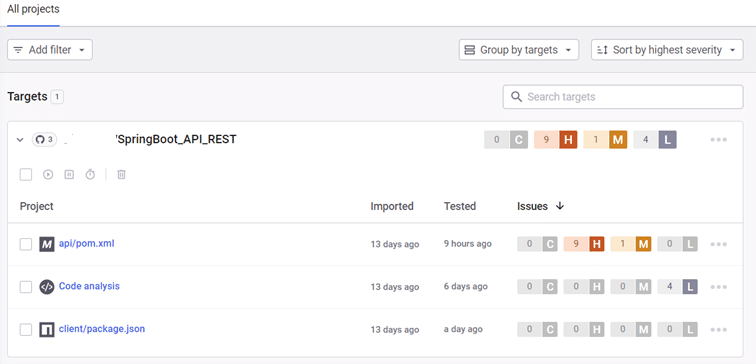

2. Snyk

Snyk umfasst mehrere Produkte:

- Snyk Code (SAST)

- Snyk Open Source (SCA)

- Snyk Container

- Snyk Infrastruktur als Code

- Synk App Risk ASPM

Snyk lässt sich in CI/CD-Pipelines, aber auch in IDEs und Containerregister integrieren.

In diesem Vergleich haben wir die kostenlose Version von Snyk mit der Webanwendung und der Erweiterung für den VS Code getestet.

Für wen? Unternehmen, die nach einem multidisziplinären Werkzeug suchen und bereits über Sicherheitskompetenzen verfügen.

Pros

- Einfache Integration in eine IDE: einfach zu installieren, benutzerfreundlich, Möglichkeit zur Auswahl der Testmodule und des Schweregrads der anzuzeigenden Schwachstellen.

- Webanwendung: Zum Erhalt eines Überblicks über die Projekte, zur Öffnung von Pull Requests in Github oder die Verwaltung der Organisation und deren Mitglieder.

Cons

- Vorschläge für Abhilfemassnahmen. In unseren Tests fehlten viele oder es waren Beispiele vorhanden, die mit dem analysierten Code in keinem Zusammenhang standen. Dies kann zu Frustration und Zeitverlust bei den Entwicklern führen.

- Zeit für die Analyse. Die IDE erlaubt keine gezielte Auswahl der Dateien, welche überpüft werden sollen. Bei grossen Projekten ist die Analyse daher langwierig und hält die Entwickler auf.

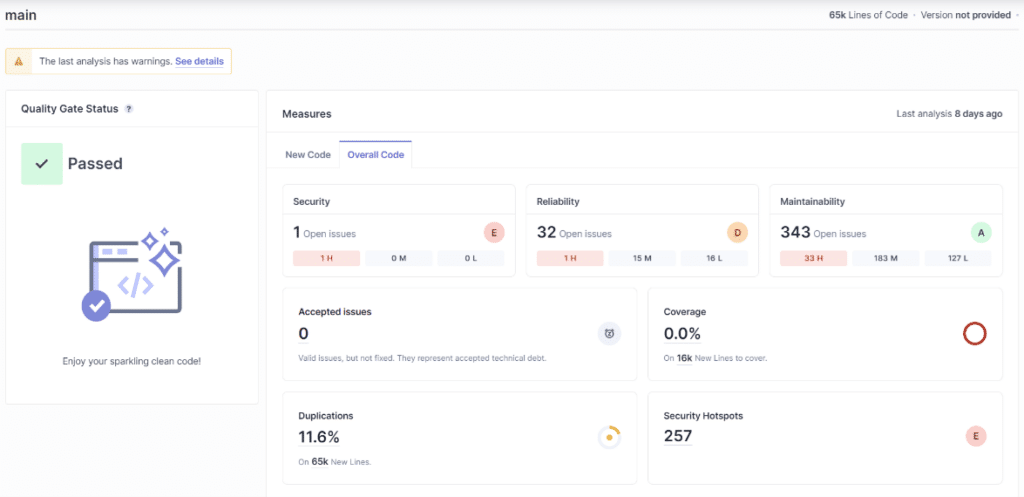

3. SonarQube

SonarQube ist ein Qualitätswerkzeug für den Code, welches statische Tests (SAST) für mehrere Sprachen durchführt.

Ein Werkzeug, das sich in CI/CD-Pipelines integrieren lässt.

In diesem Vergleich haben wir die Community-Version von SonarQube getestet.

Für wen? Unternehmen, die keine Sicherheitskenntnisse haben, aber dennoch die Sicherheit ihrer Projekte verbessern möchten.

Pros

- Die grafische Schnittstelle. Sie ist trotz ihrer vielen Kriterien und Konfigurationen bestens verständlich.

- Umgang mit Problemen. Möglich ist die Zuweisung an Personen, die Verwaltung des Lebenszyklus (akzeptiert, falsch positiv, bestätigt, repariert) und die Zuweisung von benutzerdefinierten Tags.

- Die Quality Gates. Ermöglichen die Festlegung eines Mindestqualitätsniveaus für Projekte. Die Testergebnisse werden zwecks Validierung oder Ablehnung eines Projekts mit den vordefinierten Kriterien verglichen.

- Präzise auf das Projekt zugeschnittene Vorschläge für Abhilfemassnahmen.

Cons

- Der Preis. Der Preis hängt von der Version und der Anzahl der zu analysierenden Codezeilen ab und kann sehr hoch sein.

- Die Integration kann sich aufgrund falscher Anweisungen in der Dokumentation und unklarer Fehlermeldungen schwierig gestalten.

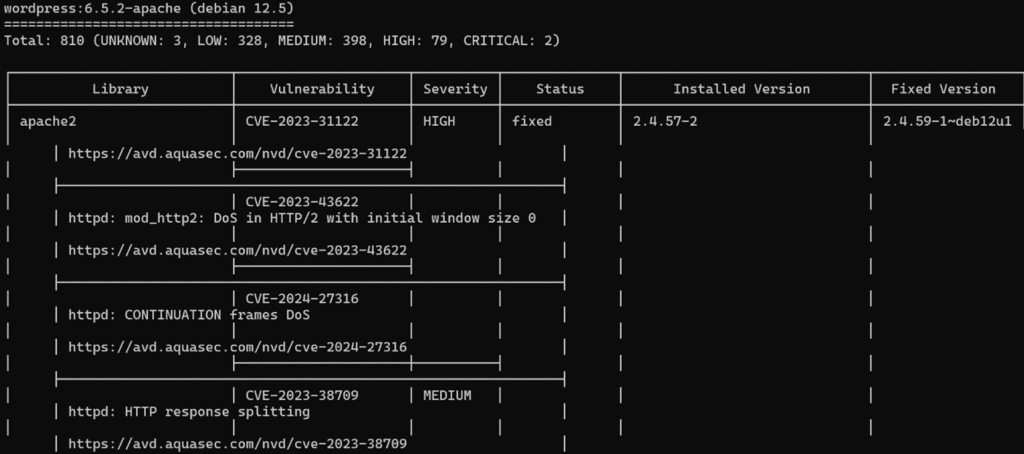

4. Trivy

Trivy ist ein Schwachstellen-Scanner, insbesondere für Container und Konfigurationsdateien von Infrastructure as Code.

Die Installation und Nutzung von Trivy erfolgt über Befehlszeilen.

Für das Scannen von Bildern: trivy i [nom de l’image]

Für das Scannen von IaC-Konfigurationsdateien: trivy config [IaC directory]

Nach dem Scan werden die Gesamtzahl der Schwachstellen und ihre Einstufung nach Schweregrad angegeben.

Im Rahmen dieses Vergleichs haben wir Trivy unter Debian 12.5.0 mittels Scan von verschiedenen Bildern und Dockerfiles getestet.

Für wen? Alle Unternehmen, die Container und IaC nutzen.

Pros

- Einfache Nutzung. Eine einfache Befehlszeile ist erforderlich und Parameter können hinzugefügt werden, zwecks Filterung nach Schweregrad z.B.

- Der Scanvorgang ist sehr schnell.

- Links zu Seiten in der Schwachstellen-Datenbank von Aqua Security. Sie enthält sowohl Seiten zu CVEs als auch zu Fehlkonfigurationen.

Cons

- Das Fehlen einer grafischen Benutzeroberfläche schreckt einige Nutzer möglicherweise ab.

- Mangel an Vorschlägen zur Behebung oder Reduzierung von Schwachstellen.

5. Zed Attack Proxy (ZAP)

ZAP ist ein kostenloses Open-Source-Tool für dynamische Tests (DAST) von Webanwendungen.

In diesem Vergleich haben wir ZAP für Windows mit automatischen und manuellen Scans getestet.

Für wen? Unternehmen, die die Sicherheit ihrer laufenden Webanwendungen überprüfen möchten.

Pros

- Einfache Handhabung: Die Installation und das Starten von automatischen Scans sind sehr einfach.

- Erstellung von anpassbaren Berichten

- Heads Up Display (HUD), das es ermöglicht, Scans durchzuführen und Warnungen anzuzeigen, während Sie mit der zu testenden Website im Browser interagieren.

Cons

- Hohe Lernkurve. Trotz einfachem Lernprozess sind zahlreiche Funktionen und Konfigurationen zu beachten. Das Lesen der Dokumentationen und die Durchführung der Tests zwecks Optimierung der Nutzung nimmt einige Zeit in Anspruch.

- Die Schnittstelle der Anwendung, die nicht sehr benutzerfreundlich ist.

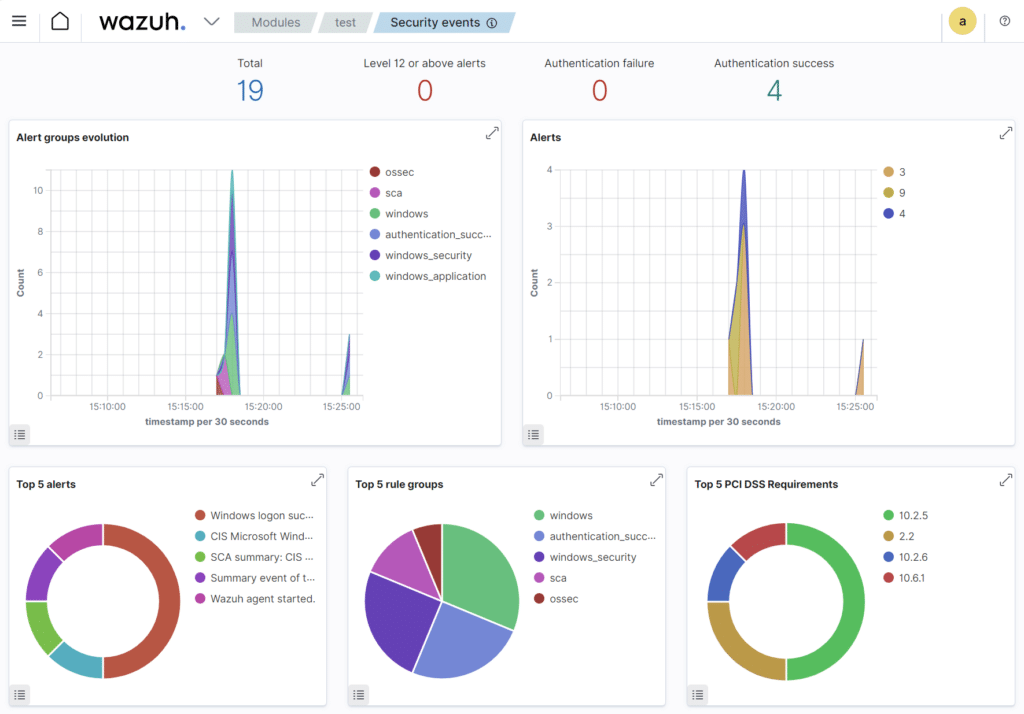

6. Wazuh

Wazuh ist eine Plattform, die sowohl eine SIEM- als auch eine XDR-Rolle spielt. Die Plattform ist Open Source und kostenlos und bietet auch eine kostenpflichtige Cloud-Version. Für diesen Vergleich haben wir die Hauptkomponenten (Wazuh indexer, Wazuh server, Wazuh dashboard) auf einer Ubuntu 22.04.4 VM und einen Wazuh Agenten auf einer Windows Maschine installiert.

Für wen? Unternehmen, die mit der Überwachung der Sicherheit ihrer Systeme beginnen möchten.

Pros

- Agenten für zahlreiche Systeme (Linux, Windows MacOs, Solaris, AIX, HP-UX), welche die Überwachung einer heterogenen Infrastruktur ermöglichen.

- Einfache Einrichtung: Die Installation ist schnell und die Bedienung erfordert nur wenig Aufwand.

Cons

- Das Modul “Vulnerability Detector” ist standardmässig deaktiviert.

- Einige Konfigurationen können nicht über die Schnittstelle vorgenommen werden und erfordern die Bearbeitung von Konfigurationsdateien auf der Maschine, auf der die zentralen Komponenten laufen.

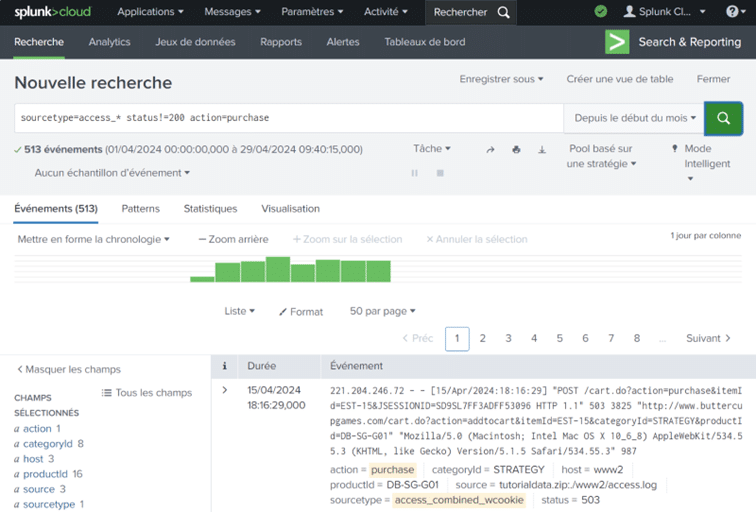

7. Splunk

Splunk ist eine Plattform, die sowohl eine SIEM- als auch eine SOAR-Rolle spielt. Im Rahmen dieses Vergleichs haben wir Splunk Cloud getestet.

Für wen? Unternehmen mit spezifischen Bedürfnissen und der Bereitschaft, in die Sicherheit zu investieren.

Pros

- Die vielen Möglichkeiten, andere Tools in Splunk zu integrieren, um z.B. Daten dorthin zu liefern.

- Normalisierung der Daten. Der Wechsel von einer Log-Zeile zu einer Tabelle mit Feldern/Werten verbessert das Verständnis und die Verarbeitung.

- Datensuche und -verarbeitung. Mehrere hundert Zeilen von Logs können isoliert werden und Statistiken darüber sind einfach anzufordern.

Cons

- Die Handhabung. Splunk stellt Tutorials zur Verfügung; das Verständnis und die Tests der vielen Funktionen sind jedoch zeitaufwändig.

- Der Preis. Bei der Tarifwahl gibt es 4 Varianten: workload, ingest, entity, activity-based. Bei der Wahl des Tarifs gilt es daher, die eigenen Bedürfnisse zu bewerten.

Ein Überblick über die Open Source DevSecOps-Tools

Wie kann Qim info Sie bei der Einführung von DevSecOps-Tools unterstützen?

Die Abteilung Cloud & DevOps Solutions von Qim info kann Ihnen mit ihrer internen Erfahrung bei der Auswahl und Implementierung von DevSecOps-Tools helfen.

Beratungsaufträge können durchgeführt werden, wenn Sie DevSecOps und dessen Werkzeuge kennenlernen oder mehr darüber erfahren möchten. In Workshops können Sie sich austauschen, um die für Ihre Bedürfnisse am besten geeignete Lösung zu finden. Je nach Ihren Aktivitäten, Bedürfnissen und Einschränkungen kann Qim info Ihnen Werkzeuge empfehlen, die die Sicherheit Ihrer Projekte erhöhen.

Zusätzlich zu dieser Tätigkeit kann Qim info Sie auch bei der Implementierung und Konfiguration von DevSecOps-Tools unterstützen.

Fazit

Es gibt viele verschiedene Arten von Werkzeugen, welche die Umsetzung des DevSecOps-Ansatzes erleichtern.

Es ist daher wichtig, Werkzeuge zu wählen, die Ihre Ziele erfüllen und gleichzeitig an Ihre Arbeitsabläufe angepasst sind. Stellen Sie auch sicher, dass Sie Ihren Teams Zeit geben und sie schulen, damit sie die neuen Werkzeuge vollständig anwenden können.