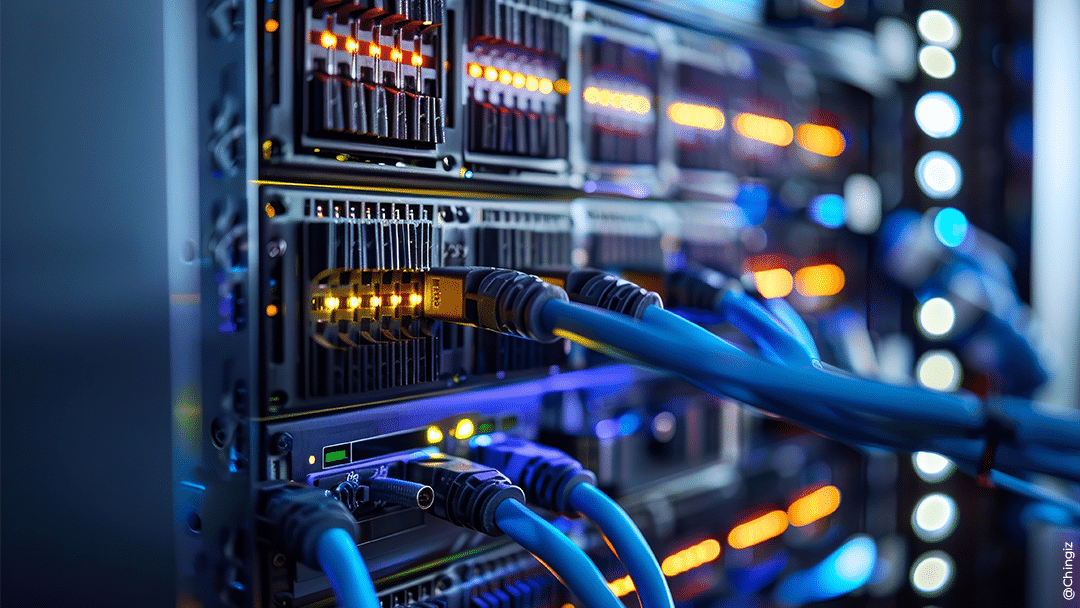

Qu'est-ce que la sécurité d'un réseau ?

La sécurité d’un réseau est l’ensemble des méthodes, des pratiques et des technologies employées pour protéger les informations et les ressources d’un réseau informatique contre les menaces, ceci implique donc de protéger l’intégrité, la confidentialité et la disponibilité des données et serveurs informatiques d’un réseau contre ces menaces internes et externe. Certaines stratégies, comme la GRC, peuvent également vous permettre d’optimiser le système informatique pour une meilleure performance de l’entreprise.

Les différents types de protection

Quand on parle de protection informatique dans un réseau il existe différents types de protections, en voici quelques un des plus connus :

Pare-feu (Firewall)

Un pare-feu est un système de sécurité de réseau informatique qui limite le trafic Internet entrant, sortant ou à l’intérieur d’un réseau privé. Ce logiciel ou cette unité matérielle-logicielle dédiée fonctionne en bloquant ou en autorisant sélectivement les paquets de données. Il est généralement destiné à aider à prévenir les activités malveillantes et à empêcher quiconque, à l’intérieur comme à l’extérieur d’un réseau privé, de se livrer à des activités Web non autorisées.

Il existe différents types de pare feux dont voici les principaux :

- Pare-feu réseau (Network Firewall) : Filtre le trafic entre différents réseaux en fonction de règles définies.

- Pare-feu de filtrage de paquets (Packet Filtering Firewall) : Examine chaque paquet de données et autorise ou bloque selon les adresses IP, ports et protocoles.

- Pare-feu à inspection d’état (Stateful Inspection Firewall) : Suit l’état des connexions actives et prend des décisions en fonction de l’état et du contexte des paquets.

- Pare-feu applicatif (Application Firewall) : Filtre le trafic à un niveau applicatif, en surveillant et contrôlant les applications spécifiques.

- Pare-feu de proxy (Proxy Firewall) : Intercepte les demandes des utilisateurs et les retransmet aux serveurs cibles, fournissant une couche d’anonymat et de sécurité supplémentaire.

- Pare-feu de nouvelle génération (Next-Generation Firewall – NGFW) : Combine les fonctionnalités des pare-feu traditionnels avec des capacités avancées comme la prévention des intrusions, l’inspection approfondie des paquets, et le contrôle des applications.

- Pare-feu matériel (Hardware Firewall) : Dispositif physique dédié au filtrage du trafic réseau, souvent utilisé pour protéger les réseaux d’entreprises.

- Pare-feu logiciel (Software Firewall) : Programme installé sur des ordinateurs ou des serveurs, protégeant les dispositifs individuels contre les menaces.

Systèmes de détection et de prévention des intrusions (IDS/IPS)

La détection d’intrusion est le processus de surveillance de votre trafic réseau et d’analyse de celui-ci pour détecter des signes d’éventuelles intrusions, telles que des tentatives d’exploitation et des incidents pouvant constituer des menaces imminentes pour votre réseau. Pour sa part, la prévention des intrusions consiste à effectuer une détection des intrusions puis à arrêter les incidents détectés, généralement en supprimant des paquets ou en mettant fin à des sessions. Ces mesures de sécurité sont disponibles sous forme de systèmes de détection d’intrusion (IDS) et de systèmes de prévention d’intrusion (IPS), qui font partie des mesures de sécurité du réseau prises pour détecter et arrêter les incidents potentiels et sont des fonctionnalités incluses dans les pares-feu nouvelle génération (NGFW).

Filtres de contenu

Les filtres de contenu permettent aux organisations de bloquer l’accès aux sites connus pour être porteurs de logiciels malveillants, protégeant ainsi leurs données et leurs utilisateurs contre toute activité malveillante dans le processus. Par exemple, le filtrage DNS (Domain Name System) peut limiter et bloquer la menace de logiciels malveillants transmis par Internet et réduire le temps de correction et la charge de travail nécessaires en cas de pénétration de logiciels malveillants. Les pares-feux dont on a parlé précédemment contiennent des fonctionnalités de filtrage de contenu qui peuvent analyser et examiner les pages Web pour surveiller les menaces.

Authentification à deux facteurs (2FA)

L’authentification à 2 facteurs (2FA) est une méthode de sécurité basée sur la gestion des identités et accès qui impose deux formes d’identification pour accéder aux ressources et données. Elle permet aux entreprises de renforcer leur sécurité et de s’assurer de l’identité de la personne qui se connecte.

Avantages 2FA

L’authentification à 2 facteurs permet aux entreprises de protéger les ressources personnelles et professionnelles de leurs employés. Il s’agit d’un processus important car il empêche les cybercriminels de dérober ou détruire vos enregistrements de données internes, ou d’y accéder pour leur propre usage.

L’authentification à 2 facteurs présente d’innombrables avantages. La 2FA évite par exemple aux utilisateurs d’avoir à se munir d’un générateur de jetons ou d’une application associée à un dispositif de ce type, ou à en télécharger un/une. La plupart des sites web utilisent votre appareil mobile pour vous envoyer un SMS, vous appeler ou appliquer une méthode 2FA personnalisée à des fins de vérification de votre identité.

Comment fonctionne l’authentification 2FA

On dit authentification 2FA car il faut deux facteurs d’authentification afin de confirmer l’identité de la personne.

- Premier facteur : Ce premier niveau est généralement quelque chose que l’utilisateur connaît, comme un mot de passe ou un code PIN.

- Deuxième facteur : Le second niveau repose sur quelque chose que l’utilisateur possède (comme un téléphone ou une clé de sécurité) ou quelque chose qu’il est (comme une empreinte digitale ou une reconnaissance faciale).

Quelques exemples courants de 2FA

- SMS ou Appel téléphonique : Un code de vérification est envoyé par SMS ou appel vocal au numéro de téléphone enregistré de l’utilisateur.

- Application d’authentification : Des applications comme Google Authenticator ou Authy génèrent des codes temporaires à usage unique (TOTP) que l’utilisateur doit entrer après son mot de passe.

- Clé de sécurité : Un dispositif physique, souvent un dongle USB, que l’utilisateur doit connecter à son ordinateur ou utiliser via NFC.

- Biométrie : Utilisation d’empreintes digitales, de reconnaissance faciale ou d’empreintes vocales pour vérifier l’identité de l’utilisateur.

En combinant ces deux facteurs, la 2FA réduit considérablement les risques d’accès non autorisé, même si le mot de passe de l’utilisateur est compromis.

VPN (Virtual Private Network)

VPN est l’abréviation de virtual private network, réseau privé virtuel en français, un service qui protège votre connexion Internet et votre confidentialité en ligne. Les VPN créent un tunnel chiffré pour vos données, protègent votre identité en ligne en masquant votre adresse IP et vous permettent d’utiliser les points d’accès Wi-Fi publics en toute sécurité.

Sécurité des points d'accès sans fil (WPA3, etc.)

La sécurité des points d’accès sans fil est l’ensemble des mesures prises pour protéger les réseaux Wi-Fi et les appareils connectés contre les accès non autorisés et les cybermenaces. Voici les principaux aspects de cette sécurité :

- Chiffrement des données : Utilisation de protocoles de chiffrement comme WPA3 (Wi-Fi Protected Access 3) pour protéger les données transmises entre les appareils et le point d’accès.

- Authentification : Exiger une authentification forte pour les utilisateurs qui tentent de se connecter au réseau sans fil, souvent en utilisant des mots de passe robustes ou des certificats numériques.

- Filtrage des adresses MAC : Autoriser uniquement les appareils dont les adresses MAC (Media Access Control) sont pré-approuvées à se connecter au réseau.

- SSID masqué : Masquer le nom du réseau (SSID) pour rendre le réseau moins visible aux utilisateurs non autorisés.

- Pare-feu : Utiliser des pares-feux pour surveiller et contrôler le trafic entrant et sortant du réseau sans fil.

- Isolation des clients : Empêcher les appareils connectés au même réseau sans fil de communiquer directement entre eux pour limiter les risques de propagation des menaces.

- Mises à jour régulières : Maintenir le firmware des points d’accès à jour pour corriger les vulnérabilités et améliorer la sécurité.

- Réseaux invités : Créer des réseaux distincts pour les invités avec des permissions limitées pour isoler le réseau principal et les ressources sensibles.

- Surveillance et détection des intrusions : Mettre en place des systèmes de surveillance pour détecter les activités suspectes et les tentatives d’intrusion sur le réseau sans fil.

- Utilisation de VPN : Encourager ou obliger l’utilisation de réseaux privés virtuels (VPN) pour chiffrer les données entre l’appareil et le réseau lorsqu’on utilise des points d’accès sans fil publics ou non sécurisés.

En résumé, la sécurité des points d’accès sans fil vise à protéger les réseaux Wi-Fi et les appareils connectés contre les menaces, en assurant la confidentialité, l’intégrité et la disponibilité des données transmises.

Protection anti-malware et anti-ransomware

Dans le monde numérique actuel, la sécurité de nos appareils est plus cruciale que jamais. Les malwares et ransomwares représentent des menaces sérieuses qui peuvent causer des dommages considérables. Voici un aperçu des protections anti-malware et anti-ransomware, et pourquoi elles sont essentielles. Cette protection anti-malware englobe des mesures conçues pour détecter, prévenir et éliminer les logiciels malveillants. Ces menaces comprennent les virus, les vers, les chevaux de Troie, et plus encore. Voici les fonctionnalités clés :

Détection en temps réel :

Surveille en permanence vos fichiers et activités système pour repérer les comportements suspects.

Analyse heuristique et basée sur des signatures :

Identifie les menaces nouvelles et connues en examinant les fichiers et les programmes.

Scans complets et personnalisés :

Vous permet d’effectuer des analyses approfondies de tout votre système ou de cibler des zones spécifiques.

Quarantaine et suppression :

Isole les fichiers malveillants pour empêcher leur exécution, avec possibilité de les supprimer définitivement.

Qu’est-ce que la Protection Anti-Ransomware ?

La protection anti-ransomware se concentre spécifiquement sur les ransomwares, des logiciels malveillants qui chiffrent vos données et exigent une rançon pour les restituer. Voici ses principales fonctionnalités :

Détection comportementale : surveille les activités pour détecter les comportements typiques des ransomwares, comme le chiffrement rapide de fichiers.

Protection des fichiers : garde un œil sur les fichiers critiques et empêche les modifications non autorisées.

Sauvegarde et récupération : offre des solutions de sauvegarde pour restaurer vos données en cas d’attaque.

Blocs de lecture-écriture : empêche les applications non autorisées de modifier des fichiers sensibles.

Notifications et alertes : vous informe immédiatement de toute activité suspecte.

Pourquoi ces protections sont-elles importantes ?

Prévention des attaques : empêche les malwares et ransomwares de s’installer et de nuire à votre système.

Minimisation des dommages : réagit rapidement pour limiter les impacts potentiels des attaques.

Protection des données : garantit la sécurité et l’intégrité de vos informations précieuses.

Réduction des coûts : évite les coûts liés aux interruptions de service et aux paiements de rançons.

En adoptant une approche proactive avec des protections anti-malware et anti-ransomware robustes, vous pouvez naviguer sur Internet en toute sécurité et protéger vos données contre les menaces croissantes. Restez vigilant et assurez-vous que vos dispositifs de sécurité sont toujours à jour pour profiter d’une tranquillité d’esprit numérique.

Pourquoi assurer la sécurité d'un réseau ?

Assurer la sécurité d’un réseau est crucial pour de nombreuses raisons. Voici les principales :

Protection des données sensibles

Les réseaux contiennent souvent des informations sensibles telles que des données financières, des informations personnelles, des données clients, et des secrets commerciaux. Protéger ces données contre les accès non autorisés est essentiel pour éviter les fuites d’informations et les violations de la vie privée.

Prévention des attaques et des intrusions

Les cyberattaques peuvent causer des interruptions de service, des pertes financières, et des dommages à la réputation. Les mesures de sécurité réseau protègent contre les attaques telles que les attaques par déni de service (DoS), le piratage, et les logiciels malveillants.

Maintien de la continuité des opérations

Une bonne sécurité réseau assure la disponibilité et la fiabilité des systèmes informatiques, ce qui est essentiel pour la continuité des opérations. Les interruptions de service peuvent entraîner des pertes de productivité et des revenus.

Conformité réglementaire

De nombreuses industries sont soumises à des réglementations strictes concernant la protection des données et la sécurité informatique (comme le RGPD en Europe, HIPAA aux États-Unis pour les données de santé). Assurer la sécurité du réseau est souvent une exigence légale pour éviter des sanctions.

Protection contre les menaces internes

Les menaces ne viennent pas seulement de l’extérieur. Les employés, intentionnellement ou par inadvertance, peuvent compromettre la sécurité du réseau. Des mesures de sécurité robustes aident à surveiller et à contrôler les activités internes.

Préservation de la réputation

Une violation de la sécurité peut gravement endommager la réputation d’une entreprise ou d’une organisation. La confiance des clients et des partenaires peut être affectée, ce qui peut avoir des conséquences à long terme sur le succès de l’entreprise.

Economie de coûts

Les attaques réussies peuvent coûter cher en termes de récupération des données, de réparations des systèmes, et de mesures correctives. Investir dans la sécurité réseau permet de prévenir ces coûts potentiels.

Protection des actifs numériques

Les réseaux contiennent des actifs numériques précieux, tels que des logiciels, des bases de données, et des infrastructures informatiques. Assurer leur sécurité permet de protéger ces ressources essentielles contre le vol et les dommages.

Innovation et croissance

Une sécurité réseau robuste permet aux entreprises d’innover et de se développer en toute confiance, sans craindre que leurs nouvelles technologies ou leurs données stratégiques ne soient compromises.

Prévention des fraudes

La sécurité réseau aide à prévenir les fraudes en ligne, telles que le phishing et les escroqueries, qui peuvent viser aussi bien les entreprises que les particuliers. En résumé, la sécurité du réseau est essentielle pour protéger les informations sensibles, prévenir les cyberattaques, maintenir la continuité des opérations, se conformer aux réglementations, protéger contre les menaces internes, préserver la réputation, économiser des coûts, protéger les actifs numériques, favoriser l’innovation et prévenir les fraudes.

Quelles sont les bases de sécurité ?

La sécurité réseau est essentielle pour protéger vos informations et vos systèmes contre les menaces croissantes. Mais comment mettre en place une défense solide ? Voici les bases incontournables de la sécurité réseau pour garantir que vos données restent en sécurité.

Contrôle d'accès

Le contrôle d’accès est la première ligne de défense. Il consiste à :

- Authentifier : Vérifier l’identité des utilisateurs et des systèmes via des mots de passe, des cartes d’accès, ou des solutions d’authentification à deux facteurs (2FA).

- Autoriser : Déterminer quels utilisateurs ou systèmes ont accès à quelles ressources, en fonction de leurs permissions.

Confidentialité des données

Protéger la confidentialité des données est crucial. Cela implique :

- Cryptage : Chiffrer les données en transit et au repos pour qu’elles restent accessibles uniquement aux personnes autorisées.

- Gestion des Clés : Assurer la sécurité des clés de chiffrement utilisées pour protéger les données.

Intégrité des données

Garantir l’intégrité des données signifie que vos informations ne doivent pas être modifiées de manière non autorisée. Pour ce faire

- Contrôles d’intégrité : Utiliser des mécanismes comme les hachages et les signatures numériques pour vérifier que les données sont restées intactes.

Disponibilité

Assurer la disponibilité des services et des données est essentiel pour éviter les interruptions. Cela comprend :

- Redondance : Mettre en place des systèmes de secours pour maintenir le service en cas de panne.

- Plan de Reprise Après Sinistre : Préparer des procédures pour restaurer les opérations après une crise majeure.

Sécurité des périphériques

Protéger les périphériques est également important. Voici comment :

- Gestion des vulnérabilités : Appliquer régulièrement des correctifs pour combler les failles de sécurité.

- Antivirus et Anti-Malware : Installer des logiciels pour détecter et éliminer les menaces.

Protection contre les intrusions

Protéger votre réseau contre les intrusions est crucial :

- Pare-feu : Filtrer le trafic pour bloquer les connexions non autorisées.

- Systèmes IDS/IPS : Utiliser des systèmes de détection et de prévention des intrusions pour surveiller et stopper les activités suspectes.

Segmentation du réseau

Segmenter votre réseau améliore la sécurité :

- VLAN : Créer des réseaux logiques distincts pour contrôler l’accès et contenir les menaces.

- Sous-Réseaux : Diviser le réseau en segments plus petits pour une gestion plus facile et une meilleure sécurité.

Surveillance et audit

La surveillance et l’audit permettent de rester vigilant :

- Journalisation des Événements : Enregistrer les activités pour détecter les incidents.

- Analyse des Journaux : Examiner régulièrement les journaux pour identifier des anomalies.

Politiques et procédures de sécurité

Des politiques et procédures de sécurité claires sont essentielles :

- Politiques de Sécurité : Définir des règles pour protéger les ressources et gérer les incidents.

- Formation des Utilisateurs : Sensibiliser les utilisateurs aux bonnes pratiques de sécurité et aux menaces courantes.

Gestion des incidents

Être prêt à gérer les incidents est crucial :

- Plan de Réponse aux Incidents : Avoir un plan pour réagir rapidement aux menaces.

- Révision Post-Incident : Analyser les incidents pour améliorer les défenses et les procédures.

En appliquant ces principes fondamentaux, vous pouvez bâtir une défense réseau solide et protéger efficacement vos données et systèmes contre les menaces actuelles. La sécurité réseau est un processus continu, et rester proactif est la clé pour assurer la sécurité à long terme. Des outils de support informatique peuvent également vous aider à prévenir et gérer les incidents IT.

Quels sont les risques de ne pas assurer la sécurité de son réseau ?

Vous l’aurez compris, ne pas assurer la sécurité de son réseau informatique expose votre organisation à de nombreux risques. Parmi eux, on retrouve :

- La violation des données, avec la perte ou le vol de données sensibles ainsi que la non-conformité réglementaire pouvant entrainer des sanctions à l’entreprise.

- Les cyberattaques, pouvant peuvent prendre la forme de Ransomware, Malware ou encore de Phishing.

- Les pertes financières dues au coûts de remédiation, aux pertes de revenus et aux amendes et sanctions.

- L’atteinte à la réputation à la suite d’incidents de sécurité, entrainée par une couverture médiatique négative provoquant une perte de confiance de vos clients.

- L’interruption des activités suite à un dysfonctionnement des systèmes rendant vos employés incapables de travailler pendant la période d’interruption, affectant votre productivité.

- Les risques légaux, tels que des procès de vos clients ou partenaires lésés par une violation des données.

- L’espionnage industriel, comme le vol de propriété intellectuelle donnant par exemple un net avantage à vos concurrents.

- Les risques internes, avec une mauvaise gestion des accès ou une exploitation de failles de sécurité par des collaborateurs malveillants.