Avec la multiplication des cyberattaques, la protection de l’accès en ligne est devenue essentielle pour les particuliers comme pour les entreprises. Le vol de données, le piratage de comptes et d’autres cybermenaces sont de plus en plus fréquents, ce qui rend les mots de passe traditionnels de moins en moins sûrs. L’authentification à deux facteurs (2FA) est une technologie de sécurité qui renforce la sécurité des comptes en ligne en ajoutant une couche de protection supplémentaire. Mais comment fonctionne cette technologie et pourquoi devriez-vous la mettre en œuvre ? Dans cet article, nous expliquons en détail ce qu’est l’authentification à deux facteurs, comment elle fonctionne, quels sont ses avantages et comment la mettre en œuvre de manière efficace.

Sommaire

Qu'est-ce que l'authentification à double facteur ?

Définition de l'authentification à double facteur

L’authentification à deux facteurs (2FA) est un processus d’authentification en deux étapes qui renforce la sécurité d’une connexion en ligne. Contrairement à l’authentification simple, qui repose sur un seul facteur (généralement un mot de passe), l’authentification à deux facteurs requiert deux preuves distinctes pour vérifier l’identité d’un utilisateur. Ces preuves appartiennent à des catégories de sécurité différentes, ce qui rend l’accès plus difficile pour les pirates.

Les trois principales catégories utilisées pour l’authentification sont les suivantes :

- Les choses que vous connaissez : mots de passe, codes PIN, ou réponses aux questions de sécurité.

- Ce que vous possédez : un smartphone, un jeton de sécurité ou une application qui génère un code d’authentification.

- Ce que vous êtes : caractéristiques biométriques telles que les empreintes digitales, la reconnaissance faciale ou vocale.

En combinant ces éléments, l’authentification à deux facteurs rend pratiquement impossible pour les pirates d’obtenir un accès non autorisé à votre compte, même s’ils parviennent à connaître votre mot de passe.

Les composantes de l'authentification à double facteur

Les composants de l’authentification à deux facteurs augmentent les barrières à l’attaque. Par exemple, si un mot de passe est compromis, l’accès ne peut être garanti sans l’appareil du propriétaire. Il peut s’agir d’un SMS, d’une notification dans une application dédiée ou de l’utilisation d’une clé physique. Les solutions d’authentification à deux facteurs les plus robustes combinent souvent plusieurs de ces technologies pour assurer une protection maximale.

Pourquoi utiliser l'authentification à double facteur ?

Les avantages en termes de sécurité

Le principal avantage de l’authentification à deux facteurs est qu’elle rend l’accès non autorisé aux comptes en ligne extrêmement difficile, voire impossible. Même si un pirate informatique parvient à obtenir votre mot de passe par le biais d’une attaque de phishing ou d’un piratage de base de données, vous devrez toujours fournir un deuxième facteur pour établir une connexion. Il peut s’agir d’un code temporaire généré sur votre téléphone portable ou de l’utilisation d’une clé physique qu’il est pratiquement impossible d’intercepter à distance.

Par ailleurs, si l’authentification à deux facteurs réduit la dépendance à l’égard des mots de passe, ces derniers restent vulnérables à la fraude des utilisateurs. De nombreuses personnes utilisent des mots de passe trop simples ou réutilisent des mots de passe pour plusieurs services. L’authentification à deux facteurs comble ces lacunes en ajoutant une couche de sécurité supplémentaire.

La protection contre les cyberattaques

Les attaques par mot de passe deviennent de plus en plus sophistiquées, notamment le phishing, l’ingénierie sociale et les attaques par force brute. Toutefois, même si un mot de passe est compromis, le système 2FA refuse l’accès à moins que l’attaquant ne dispose d’un deuxième facteur d’authentification. Cette protection est essentielle, car elle bloque les tentatives d’accès au réseau et renforce la confiance des utilisateurs dans la capacité à protéger leurs données.

Un autre aspect important est que la 2FA réduit le risque d’une violation à grande échelle après une fuite de base de données. En effet, même si des millions de mots de passe sont volés lors d’une attaque, les utilisateurs ayant activé la 2FA resteront protégés car les pirates ne pourront pas surmonter la deuxième étape de l’authentification.

Comment fonctionne l'authentification à double facteur ?

Les étapes du processus de vérification

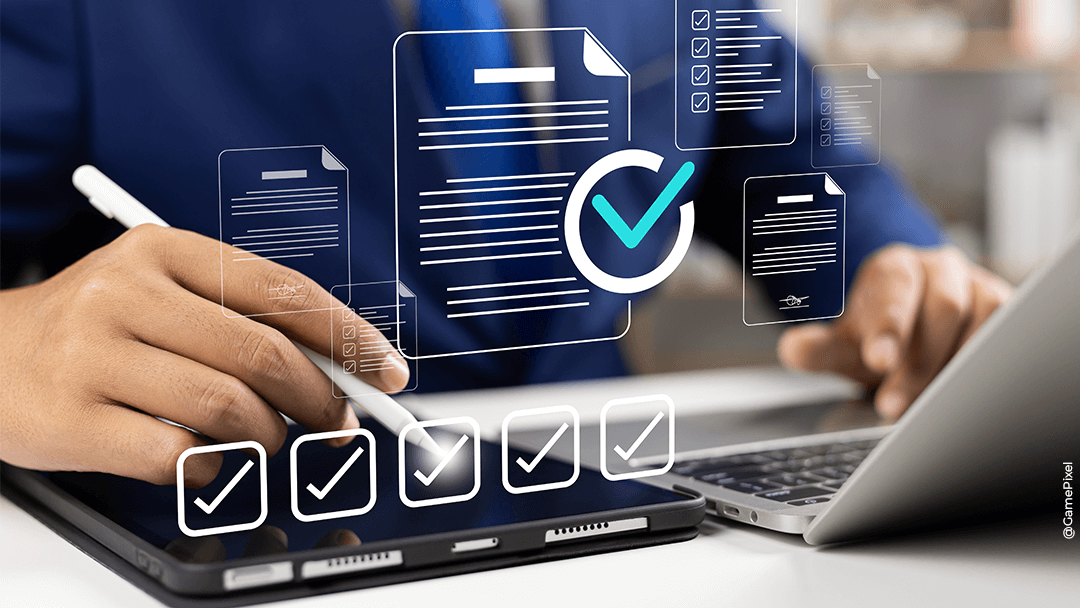

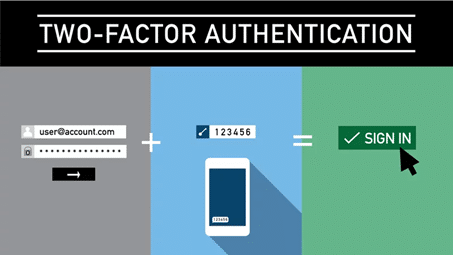

L’authentification à deux facteurs est un processus simple et direct qui se compose de plusieurs étapes :

- Authentification par mot de passe : l’utilisateur saisit d’abord les identifiants habituels, à savoir le nom d’utilisateur et le mot de passe.

- Vérification du deuxième facteur : après avoir vérifié le mot de passe, l’utilisateur est invité à fournir un deuxième facteur de vérification. Il peut s’agir d’un code envoyé par SMS, d’un code généré par l’application d’authentification ou d’une clé physique.

- Accès au compte : l’accès est accordé après vérification du deuxième facteur. Si ce dernier échoue, l’accès est refusé, même si le mot de passe est correct.

Ce processus garantit l’identité de l’utilisateur et rend l’accès par des tiers non autorisés pratiquement impossible.

Les technologies couramment utilisées

- SMS : cette méthode de réception d’un code à usage unique par message texte est très répandue. Cependant, elle présente des vulnérabilités, notamment des attaques par détournement de SMS (sim-swapping).

- Applications d’authentification : des applications telles que Google Authenticator et Authy génèrent des codes de sécurité temporaires, valables pendant une courte période (généralement 30 secondes). Cette méthode est plus sûre que les SMS, car elle ne dépend pas du réseau téléphonique.

- Clés de sécurité physiques : des dispositifs comme la YubiKey doivent être physiquement présents pour autoriser l’accès. Cette méthode est extrêmement sécurisée car la clé doit être insérée dans un port USB ou utilisée via NFC (Near Field Communication).

Les méthodes d'authentification à double facteur

L'utilisation de SMS ou de courriels

La réception d’un code d’authentification par SMS ou par courriel est une méthode courante d’authentification à deux facteurs. Cette option est facile à mettre en œuvre et à utiliser, c’est pourquoi elle est très répandue. Cependant, elle présente des vulnérabilités. Par exemple, les pirates peuvent intercepter les messages en utilisant des techniques telles que l’usurpation de carte SIM.

Les applications d'authentification

Les applications telles que Google Authenticator et Microsoft Authenticator sont des outils courants pour le 2FA. Ces applications génèrent des codes temporaires qui expirent rapidement, les rendant pratiquement impossibles à intercepter. Elles ne nécessitent pas de connexion réseau, offrant ainsi une sécurité accrue.

Les clés de sécurité physiques

Les clés de sécurité physiques, telles que la YubiKey, constituent l’une des solutions les plus fiables pour le 2FA. Ces dispositifs, petits et portables, nécessitent une interaction physique pour authentifier la connexion, ce qui les rend pratiquement invulnérables aux attaques à distance. Elles sont recommandées pour ceux qui ont besoin d’une sécurité maximale, comme les entreprises ou les personnes manipulant des informations sensibles.

Comment mettre en place l'authentification à double facteur ?

Les étapes d'activations sur vos comptes

L’activation de l’authentification à deux facteurs diffère légèrement d’un service à l’autre, mais la procédure générale est similaire :

- Accédez aux paramètres de sécurité de votre compte en ligne.

- Trouvez l’option 2FA ou « vérification en deux étapes ».

- Sélectionnez la méthode d’authentification : SMS, application ou clé physique.

- Suivez les instructions pour connecter votre téléphone ou configurer une clé de sécurité.

- Testez le processus pour vous assurer que tout fonctionne correctement.

Les meilleures pratiques pour une utilisation optimale

Pour maximiser la sécurité, il est recommandé d’utiliser une méthode de sauvegarde telle que des codes de secours et/ou de configurer des solutions de rechange comme une clé de sécurité supplémentaire ou l’installation de l’application sur plusieurs appareils.

Les défis et limites de l'authentification à double facteur

Les inconvénients potentiels

Comme d’autres technologies, l’authentification à deux facteurs présente des inconvénients :

- Perte d’accès : si vous perdez votre téléphone ou votre clé de sécurité, récupérer l’accès à vos comptes peut s’avérer compliqué sans codes de secours.

- Inconvénients pour l’utilisateur : certains utilisateurs peuvent trouver fastidieux de devoir valider chaque connexion via un deuxième facteur.

Solutions pour surmonter ces défis

Ces inconvénients peuvent être atténués en :

- Utilisant des codes de secours que vous pourrez enregistrer lors de l’activation du 2FA.

- Configurant des méthodes de secours, comme une deuxième clé de sécurité ou l’ajout de plusieurs appareils de confiance.

Qim info vous accompagne pour renforcer la sécurité de vos systèmes

Chez Qim info, nous sommes spécialisés dans l’accompagnement des entreprises pour renforcer la sécurité de leurs systèmes informatiques. Nous proposons des solutions adaptées à vos besoins, y compris la mise en place de l’authentification à double facteur sur vos réseaux et comptes professionnels. Nous vous aidons à choisir les meilleures méthodes pour sécuriser vos accès, et à former vos équipes aux bonnes pratiques de sécurité.

Pour en savoir plus sur nos services, consultez notre page dédiée à la sécurité informatique ou contactez-nous pour discuter de vos besoins en matière de protection des données et de cybersécurité.